이처럼 해킹이 발생하면 즉각 분석에 들어가 각각의 항목에 점수를 배점하고 가중치를 부여해 유형과 위험도를 측정하는 시스템이 개발됐다. KISA는 쏟아지는 악성코드 공격에 대응하기 위해 외부기관 용역을 거쳐 ‘악성코드 위험지수’를 만들었다고 3일 밝혔다.

이는 선관위 디도스 공격, SK커뮤니케이션ㆍ넥슨 회원정보 유출, 농협 전산망 오류 등 지난해 전국을 뒤흔든 해킹 사건 모두 공격 과정, 방법, 대상, 행위 등이 달라 악성코드 성격을 정확히 규정하기 어렵다는 점을 개선하기 위한 일종의 솔루션이다. 심지어 넥슨 공격 처럼 해가 바뀌도록 원인과 위험에 대한 분석 결과조차 나오지 않는 공격도 위험지수를 통해 실마리를 찾을 수 있다.

이에 KISA는 다양한 변종 형태로 나타나는 악성코드를 분류하고 위험도를 분석해 비교하는 것은 물론, 이를 갖고 앞으로 나타날 악성코드 트렌드를 예측하는 데 활용할 방침이다. KISA 관계자는 “그동안 보안업체나 연구기관마다 모두 다른 기준으로 악성코드를 접근해 분석이나 대비 모두 중구난방이라는 지적이 있었는데 이번 악성코드 위험지수를 올해 주요과제로 시도해 정부기관이나 기업에서 일괄된 툴로 사용할 수 있도록 정비할 계획”이라고 말했다.

악성코드 위험지수는 ▷악성코드가 시스템에 설치되는 감염경로(1.5) ▷해당 악성코드를 실행하는 실행주체(1.5) ▷악성행위를 수행하는 공격대상(3) ▷사용자에게 피해를 입히는 공격행위(4) 등 크게 네 가지 항목의 경중을 따져 측정된다. 특히 공격대상과 행위에 따라 유출ㆍ손상되는 정보의 가치가 달리지기 때문에 이 두 항목의 비중이 차지하는 비중이 상대적으로 높다.

|

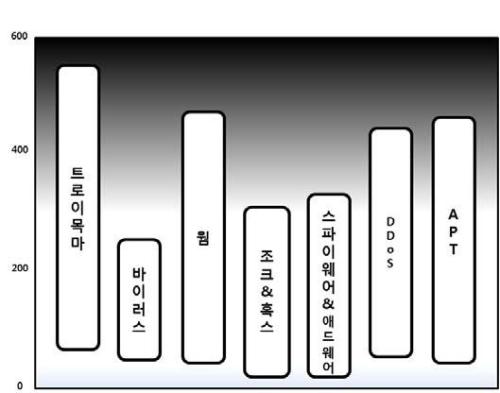

| <그림>악성코드 그룹 별 위험 지수 분포 표= 한국인터넷진흥원 |

여기에 전파채널 개수와 악성코드의 자가보호능력, 잠재위험 정도에 가중치가 붙어 KISA의 MTAS(악성코드 위험분석 도구)를 거쳐 위험지수가 도출되는 방식이다. 실제 지난해 청와대, 외통부, 국정원 등을 해킹한 3ㆍ4 디도스 공격은 이 같은 방식으로 위험지수가 254.7을 기록했다.

또 이를 갖고 추후 나타날 악성코드 변종 형태도 예측할 수 있다. 위험지수의 최소-최대값 편차별로 7가지 악성코드 그룹을 나눠 각 그룹과의 일치율로 앞으로 나타날 악성코드 공격 성향을 전망하는 방식이다.

7가지 그룹은 정보탈취형, 과금유발형, 시스템파괴형, 모듈형, 원격제어형, 유해가능형, 혼란야기형 등으로 분류된다. 이에 악성코드를 위험지수 분석 툴에 대입해 7가지 그룹과의 일치율을 계산한 뒤 일치율이 높은 3가지 그룹 중심으로 예측에 들어간다.

가령 해당 악성코드가 정보탈취형 55%, 시스템파괴형 25%, 유해가능형 20%로 나왔다면 세 방향 위주로 변종 악성코드가 나타날 수 있다고 예측할 수 있다. KISA 관계자는 “만약 악성코드가 특정 한 그룹과의 일치율이 70%를 넘어가면 이 그룹을 벗어나는 변종 악성코드가 나타날 가능성은 적다”고 설명했다.

정태일 기자/killpass@heraldcorp.com